Solutions & Technologies

KUNDENERFOLG

Seagate nutzt die KI-basierten Enterprise-Lösungen von Juniper Networks

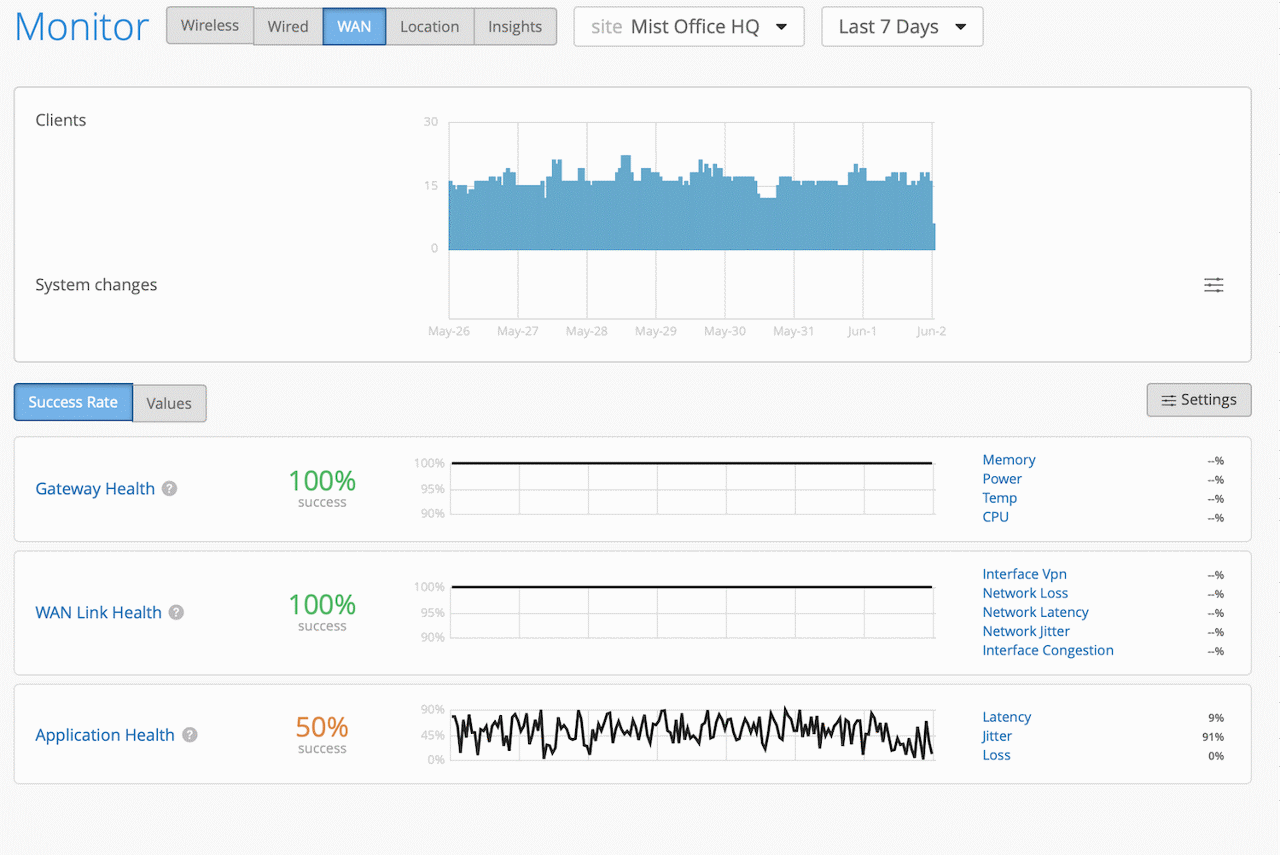

Seagate Technology® hat sich für das KI-basierte Full-Stack-Portfolio von Juniper entschieden, um seine wachsenden Geschäftsanforderungen zu unterstützen. Die Lösung von Juniper, Driven by Mist AI und der Cloud, bietet Seagate proaktive Automatisierung und einzigartige Einblicke in die Client-to-Cloud sowie optimierte Leistung und Kosteneinsparungen in wichtigen Bereichen der IT-Infrastruktur.

Seagate, ein weltweit führender Anbieter von Infrastrukturlösungen für die Massenspeicherung von Daten, verfügt über mehrere Standorte in 18 Ländern, die eine große Menge an Daten gemeinsam nutzen. Um die Netzwerkkosten zu senken und die Leistung wichtiger Anwendungen zwischen diesen Standorten zu optimieren, wechselt Seagate von einem herkömmlichen MPLS-Netzwerk zur AI-driven SD-WAN-Lösung von Juniper. Die einzigartige, tunnellose SD-WAN-Architektur von Juniper kann die Telekommunikations- und Hosting-Kosten von Seagate reduzieren, was ideal für Aktivitäten mit hoher Bandbreite wie Datenübertragungen ist.

Ressourcencenter

Analystenberichte

Videos

Infografiken

Whitepaper

Weitere Ressourcen

KI-natives SD-WAN – FAQs

Was ist ein KI-natives SD-WAN?

Das KI-native SD-WAN von Juniper ist eine tunnelfreie, anwendungsbewusste und sichere Zero-Trust-Lösung für zuverlässige und sichere WAN-Konnektivität.

Aus welchen Produkten besteht die KI-native SD-WAN-Lösung von Juniper?

Der Juniper Session Smart-Router, Marvis AI und Juniper WAN Assurance bilden die KI-native SD-WAN-Lösung von Juniper.

Welche Vorteile bietet das KI-native SD-WAN von Juniper?

Das KI-native SD-WAN von Juniper bietet modernen Unternehmen eine Vielzahl von Vorteilen. Durch die Konsolidierung wichtiger Netzwerkkomponenten – sicheres SD-WAN, WLAN, PoE+, Switching und optionales 5G – in einer einzigen „Branch-in-a-Box“-Lösung wird die betriebliche Komplexität drastisch reduziert und die Bereitstellung optimiert. Die Lösung basiert auf Marvis AI, einem KI-gestützten Assistenten. Dieser automatisiert Routineaufgaben, löst Probleme proaktiv, bevor sie sich auf Benutzer auswirken, und liefert tiefgreifende, verwertbare Einblicke im gesamten Netzwerk. Dieser Ansatz sorgt für eine schnellere Amortisierung, eine höhere IT-Produktivität und eine zuverlässigere Benutzererfahrung. Darüber hinaus wurde die Plattform mit Fokus auf erhöhte Sicherheit entwickelt, einschließlich Post-Quanten-Sicherheit und nahtloser Integration in Zero-Trust- und SASE-Architekturen, die sicherstellen, dass das Netzwerk vom Edge bis zur Cloud geschützt ist. Das kompakte und energieeffiziente Design hilft außerdem bei der Senkung der Gesamtbetriebskosten und fördert eine nachhaltigere Infrastruktur.

Welche Vorteile bietet ein tunnelfreies SD-WAN?

Ein tunnelfreies SD-WAN bietet viele Vorteile, darunter:

- Garantien für die Benutzererfahrung, zusammen mit Zusicherungen der Anwendungsleistung: Durch die Eliminierung von tunnelbasiertem Overhead verbessert ein tunnelfreies SD-WAN die Anwendungsleistung, reduziert die Latenz und maximiert die Nutzung der verfügbaren Bandbreite, was eine verbesserte Anwendungsleistung und Kosteneinsparungen ermöglicht, während WAN Assurance noch bessere Benutzererfahrungen ermöglicht.

- Enorme Verbesserungen der Skalierung: Dieser Ansatz simplifiziert auch die Netzwerkarchitektur, da er die Verwaltung und Skalierung erleichtert und die betriebliche Komplexität der Verwaltung und Orchestrierung eines Mesh von Tunneln eliminiert.

- Inhärente Zero-Trust-Sicherheit: Ein tunnelfreies SD-WAN kann die Sicherheit verbessern, indem es ein Zero-Trust-Modell anwendet, das jede einzelne Sitzung verschlüsselt und authentifiziert, anstatt auf eine komplexe und potenziell weniger sichere Tunnelinfrastruktur angewiesen zu sein. Dies bietet eine sicherere, optimierte und leistungsstärkere Netzwerk-Fabric.

Wie sichert ein tunnelfreies SD-WAN den Datenverkehr?

Ein tunnelfreies SD-WAN sichert den Datenverkehr durch die Anwendung eines Zero-Trust-Sicherheitmodells und einer Verschlüsselung pro Sitzung, anstatt sich auf eine herkömmliche Tunnelinfrastruktur zu stützen.

Deny-by-default und Sitzungssensibilität

Im Gegensatz zu herkömmlichen SD-WANs, die oft mit einem „Allow-by-Default“-Ansatz innerhalb eines sicheren Tunnels arbeiten, verwendet ein tunnelfreies SD-WAN eine Deny-by-Default-Richtlinie. Das bedeutet, dass eine Sitzung erst dann als vertrauenswürdig gilt und kommunizieren darf, wenn sie explizit autorisiert wurde. Das System authentifiziert und verifiziert jede einzelne Sitzung und ihre Absicht, bevor es Datenverkehr zulässt.

Diese Sicherheit wird mit einer Hop-by-Hop-Methode angewendet, wobei jeder Router in der Fabric die Legitimität der Sitzung überprüft. Dieser Prozess schafft eine sichere Fabric, die Vertrauen von Grund auf aufbaut, anstatt Vertrauen in einen großen, vorher etablierten Tunnel zu setzen. Dieser granulare Ansatz erschwert es einer Bedrohung, sich seitlich im Netzwerk zu bewegen, da nicht autorisierte Sitzungen sofort beendet werden.

Integrierte Sicherheitsfunktionen

Ein tunnelfreies SD-WAN bindet die Sicherheit direkt in die Fabric ein, anstatt auf eine separate Sicherheits-Appliance angewiesen zu sein. Es kombiniert eine servicezentrierte Control Plane mit einer sitzungszentrierten Data Plane, um Sicherheitsrichtlinien, Quality-of-Service(QoS)-Parameter und Zugriffskontrollen auf Service- oder Netzwerkbasis anzuwenden. Dieser integrierte Ansatz umfasst Funktionen wie:

- Zero-Trust-Sicherheitsgrenzen zur Trennung verschiedener Bereiche des Netzwerks

- Firewall-Funktionen der nächsten Generation (NGFW)

- Proaktive Analysen zur Erkennung von Bedrohungen in Echtzeit

Dieses Sicherheitsmodell ist äußerst skalierbar und effizient, da es die betriebliche Komplexität und den Bandbreitenaufwand für die Verwaltung einer großen Anzahl von Tunneln vermeidet.

Welche Einschränkungen gibt es bei Tunneling-Protokollen wie IPsec?

Leistungs-Overhead: Durch den Prozess der Einkapselung und Verschlüsselung jedes Pakets kommt eine erhebliche Datenmenge in jedes Paket hinzu, wodurch die Netzwerkeffizienz sinkt und die Latenz erhöht werden kann. Dies ist besonders in Hochgeschwindigkeitsumgebungen oder Umgebungen mit niedriger Latenz bemerkbar. (Wir bezeichnen diese verschwendeten Betriebskosten als „Badput“.)

Komplexität der Konfiguration: IPsec ist kein einzelnes Protokoll, sondern eine Suite von Protokollen, was die Konfiguration erschwert. Dies kann zu einem hohen Fehlerpotenzial führen und zu Sicherheitslücken oder Netzwerkausfällen führen. Verschiedene Anbieter können leicht unterschiedliche Implementierungen haben, was zu Interoperabilitätsproblemen führt.

Herausforderungen bei der Skalierbarkeit: In großen, verteilten Netzwerken kann die Verwaltung einer vollständigen Vermaschung von IPsec-Tunneln zu einer immensen Betriebsbelastung werden. Jeder neue Standort erfordert die Erstellung und Verwaltung neuer Tunnel, die nicht gut skalierbar sind und zu einem Engpass bei der Expansion werden.

Einschränkungen von Zero Trust: Herkömmliche IPsec-Tunnel schaffen ein breites „vertrauenswürdiges“ Netzwerk. Sobald der Datenverkehr im Tunnel ist, hat er oft einen weiten Zugriff auf andere Netzwerkressourcen, was ein Sicherheitsrisiko darstellen kann. Ein Tunnel bietet ein Gefühl von Sicherheit zwischen zwei Punkten, schützt jedoch wenig vor lateraler Bewegung von Bedrohungen, die sich einmal im Netzwerk befinden.

Welche Skalierungsunterschiede gibt es zwischen getunnelten SD-WANs und sitzungsintelligenten, tunnelfreien SD-WANs?

Getunnelte SD-WANs, die in der Regel auf Protokolle wie IPsec angewiesen sind, stehen vor erheblichen Skalierungsproblemen. Um eine wachsende Anzahl von Standorten zu verbinden, erfordert ein Full-Mesh-Netzwerk eine enorme Anzahl von Tunneln. Die Formel für ein Full-Mesh lautet n(n−1)/2-Tunnel, wobei „n“ die Anzahl der Standorte ist. Mit der Anzahl der Standorte steigen auch die Anzahl der Tunnel und der damit verbundene Verwaltungsaufwand exponentiell an. Jeder Tunnel erfordert eine sorgfältige Konfiguration und Wartung, und Fehlkonfigurationen können zu Sicherheitslücken oder Konnektivitätsproblemen führen. Diese Komplexität schafft einen Engpass bei der Expansion und kann die Fehlerbehebung zur „Nadel im Heuhaufen“ machen. Außerdem verringert der durch die Verkapselung und Verschlüsselung in jedem Tunnel verursachte Aufwand die Bandbreiteneffizienz, ein Problem, das mit steigender Anzahl von Tunneln und zunehmendem Datenverkehr noch verschärft wird.

Sitzungsintelligente, tunnelfreie SD-WANs hingegen skalieren deutlich flexibler. Sie sind nicht auf Tunnel angewiesen, sondern verwenden eine servicezentrierte Deny-by-Default-Architektur. Die Netzwerk-Fabric basiert auf einer einfachen, skalierbaren und sicheren Routing-Grundlage. Das System verwaltet nicht Tausende von Tunneln, sondern Sitzungen, die einzeln autorisiert und verschlüsselt werden. Dadurch entfällt die Komplexität der Konfiguration und das exponentielle Wachstum des Tunnels. Wenn neue Standorte hinzugefügt werden, wird die Fabric automatisch auf diese ausgeweitet, ohne dass ein manueller Tunnelaufbau erforderlich ist. Dieser Ansatz maximiert auch die Bandbreiteneffizienz, da er den mit Tunneling-Protokollen verbundenen Aufwand eliminiert. Das Ergebnis ist ein äußerst skalierbares, agiles und einfacheres Netzwerk, das ohne Probleme eine schnelle Geschäftserweiterung und die dynamischen Anforderungen eines Cloud-orientierten Unternehmens erfüllen kann.

Was sind die wesentlichen Sicherheitsfunktionen in der SD-WAN-Lösung von Juniper?

Bei der Entwicklung der SD-WAN-Lösung von Juniper war die Sicherheit eine Kernkomponente der Netzwerk-Fabric, nicht nur ein beiläufiger Gedanke. Sie geht über herkömmliche, perimeterbasierte Sicherheit hinaus zu einem integrierten, proaktiven und zukunftsfähigen Ansatz.

Hier sind die wichtigsten Sicherheitsfunktionen:

- Zero-Trust-Architektur: Die Lösung basiert auf einem Deny-by-Default-Modell. Das bedeutet, dass der Datenverkehr erst dann als vertrauenswürdig anerkannt wird, wenn er ausdrücklich verifiziert und autorisiert wurde – sowohl am ursprünglichen Zugangspunkt als auch bei jedem einzelnen Knoten im Netzwerk. Dieser Ansatz reduziert die Angriffsfläche erheblich und verhindert die laterale Bewegung von Bedrohungen.

- Sicherheit und Verschlüsselung pro Sitzung: Anstatt sich auf einen großen, „vertrauenswürdigen“ Tunnel zu verlassen, sichert das SD-WAN von Juniper jede einzelne Sitzung. Diese granulare Kontrolle ermöglicht die Anwendung von Sicherheitsrichtlinien und Verschlüsselung auf Service- oder Anwendungsbasis. So erhalten Sie mehr Kontrolle und es wird schwieriger, dass eine Bedrohung das gesamte Netzwerk gefährdet.

- Integrierte Firewall und Threat Prevention: Die SD-WAN-Plattform umfasst integrierte Sicherheitsfunktionen, wie eine voll ausgestattete Firewall der nächsten Generation (NGFW), sowie Funktionen für Intrusion Detection and Prevention (IDP). Dadurch ist keine separate Sicherheits-Appliance in jeder Zweigstelle mehr erforderlich und das Management wird zentralisiert.

- Sicheres Boot und hardwaregestützte Sicherheit: Für sicherheitsempfindliche Umgebungen verfügt die Lösung über einen hardwaregestütztes sicheres Boot, das die Integrität des Geräts und seiner Software ab dem Einschalten gewährleistet.

- SASE- und Zero-Trust-Integration: Die Lösung ist für die nahtlose Zusammenarbeit mit Secure Access Service Edge(SASE)- und Zero-Trust-Architekturen ausgelegt. So können Unternehmen Netzwerke und Sicherheit in einer einzigen, über die Cloud bereitgestellten Plattform für die konsistente Durchsetzung von Richtlinien im gesamten Netzwerk zusammenführen.

Welche Bereitstellungsoptionen gibt es für das KI-native SD-WAN von Juniper?

Das KI-native SD-WAN von Juniper wird vom Session Smart-Router gestützt, der softwarebasiert ist und auf Routern der SSR-Serie von Juniper, White-Box-Ausrüstung an Kundenstandorten, Datencenter-Netzwerkservern und in der Cloud bereitgestellt werden kann. Session Smart-Router können vor Ort oder in der Cloud mit dem Session Smart Conductor oder über die Juniper Mist Cloud verwaltet werden.

Wer sollte das KI-native SD-WAN von Juniper verwenden?

Kleine und mittelständische Unternehmen, Großkonzerne, Telekommunikationsanbieter und Managed Service Provider, die ihr Netzwerk modernisieren und die Netzwerk-Benutzererfahrung optimieren möchten, sollten alle das KI-native SD-WAN von Juniper in Betracht ziehen.

Welche Anwendungsszenarien gibt es für das KI-native SD-WAN von Juniper?

Das KI-native SD-WAN von Juniper unterstützt die folgenden Anwendungsszenarien:

- Simplifizierte Zweigstellen-Bereitstellungen (Branch-in-a-Box)

- Betriebseffizienz und proaktive Fehlerbehebung

- Sichere und konforme Unternehmensnetzwerke

- Optimierte Anwendung und Benutzererfahrung

- Cloud-Konnektivität und Multicloud-Integration

Wo erhalte ich Hilfe mit dem KI-nativen SD-WAN von Juniper?

Informationen zu den Bereitstellungsdiensten für KI-native SD-WAN finden Sie im Datenblatt über Bereitstellungsdienste für KI-native SD-WAN. Wenn Sie Hilfe mit dem Session Smart-Router benötigen, sehen Sie sich unsere Dokumentation zum Session Smart-Router an, besuchen Sie einen Schulungskurs oder treten Sie unserer SD-WAN-Community bei.